古いドメイン再利用で危険な抜け穴が明らかに

「もう何年も前のドメインだから大丈夫」と思ったら大間違い。GoogleのOAuth認証システムに潜む、驚くべき脆弱性が発覚しました。この問題は、倒産した企業のドメインが再利用されることで、数百万人のアカウントが危険にさらされるというものです。Truffle Securityが月曜日に発表したレポートによれば、攻撃者はこうしたドメインを利用し、古いメールアカウントを再作成。そこから組織のSaaSサービスに不正アクセスが可能になるとのことです。

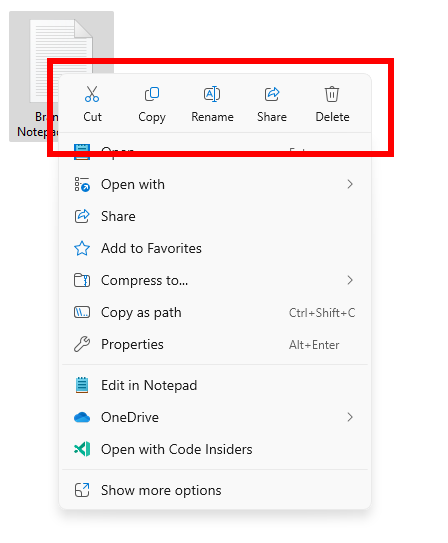

引用元情報

倒産企業のドメインが狙われる理由

この脆弱性の肝は、倒産企業のドメインが攻撃者に再購入されること。Truffle Securityの共同創業者であるディラン・アイリー氏は次のように説明しています:

「古いメールデータにはアクセスできませんが、それらのアカウントを使用して、組織が使用していたさまざまなSaaS製品にログインできます。」

例えば、以前使用されていたGoogle Workspaceやプロジェクト管理ツールにアクセスされるリスクが高まるのです。この問題は特に、SaaS製品やクラウドサービスが普及した現在のビジネス環境において深刻です。

実際の影響とリスク

「何がそんなに危険なの?」と疑問に思う方もいるかもしれません。しかし、この脆弱性を悪用されると、以下のような被害が想定されます:

- アカウントハッキング

攻撃者が古いドメインを使って新しいメールアカウントを作成し、認証システムを通じて重要なデータにアクセス可能に。 - 企業秘密の流出

SaaS製品に保存された企業の知的財産やプロジェクト情報が流出するリスク。 - セキュリティ信頼の低下

こうした事態が発覚することで、顧客や取引先からの信頼を失う可能性。

特に、Google OAuthのように多くのサービスで使われる認証システムの場合、被害は広範囲に及ぶ恐れがあります。

Googleの対応とユーザーが取るべき対策

幸いなことに、Googleはすでにこの問題に対応するために動き出しています。以下は、発表された主要な対応策です:

- 認証フローのセキュリティ強化

OAuthトークンの利用条件を再定義し、不正利用のリスクを軽減するための新パッチを配布。 - ベストプラクティスの提供

ユーザー向けに、ドメイン再利用に関するリスク回避策を明確に示したガイドラインを公開。

また、ユーザー自身も以下のような対策を取ることが推奨されています:

- 2段階認証の導入:アカウントの防御力を高めるために有効。

- 不審なアカウント活動の監視:ログイン履歴を定期的に確認。

- 古い認証情報の整理:使われていないSaaS製品や認証情報を削除。

Google OAuthに発覚した今回の脆弱性は、便利な認証システムが持つ影の部分を浮き彫りにしました。私たちが日常的に使用しているサービスも、設定ミスや過去の資産管理の怠慢によって思わぬリスクを抱えている可能性があります。

今後、Googleのような企業がセキュリティを強化する一方で、ユーザー自身もより高いセキュリティ意識を持つことが求められるでしょう。

「もし自分のアカウントが狙われたら?」と不安を感じた方は、今日からできる対策を一つずつ実行してみてください。